Sécurité

ECLAIRION garantit à l’ensemble de ses clients un haut niveau de sureté, de sécurité et de cybersécurité

Le Plan d’Assurance Sûreté représente une composante essentielle de la protection des intérêts propres de Eclairion comme de celle de ses clients. Il est donc impératif qu’une Politique de Sécurité du Système d’Information soit mise en œuvre, et qu’elle prenne en compte les principaux risques encourus et identifiés :

– Risque d’indisponibilité des informations et applications, et des systèmes les traitant.

– Risque de divulgation, ou perte de confidentialité, accidentelle ou volontaire des informations fournies par nos clients et pour lesquelles nous agissons en tant que sous-traitant.

– Risque d’altération, ou perte d’intégrité, qui pourrait amener à une perte d’information pour nos clients.

Les objectifs de mise en œuvre de la Politique de Sécurité du Système d’Information sont :

– Améliorer et formaliser la gestion de la sécurité de nos outils.

– S’assurer du respect par ECLAIRION de ses obligations légales en ce qui concerne la gestion des Données Personnelles (Loi Informatique et Libertés, RGPD), et être en mesure de le démontrer auprès de ses clients.

– Créer une culture de la sécurité auprès des équipes de ECLAIRION et de ses clients.

ECLAIRION souhaite que les risques de sécurité de l’Information qui pourraient conduire à une rupture de services inacceptable pour les clients soient gérés de manière continue.

Une analyse des risques a été réalisée selon la méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité), mise en œuvre par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information).

Cette analyse de risques a donné lieu, d’une part, à la mise à jour de la Politique de Sécurité du Système d’Information (PSSI) et, d’autre part, à un plan d’actions d’évolution des mesures de sécurité mises en œuvre.

Concernant le site, l’implantation des bâtiments et des dispositifs de protection physique des installations s’articulent autour du concept de défense en profondeur : il se traduit par une organisation, spatiale interne spécifique à ECLAIRION. La mise en place de 3 lignes de lignes de protection et de détection successives autour des bâtiments constitutifs du projet de façon à les protéger, permettra de dissuader et rendre complexe la réalisation d’un scénario de menace.

Afin de prendre en compte à son niveau le facteur risque lui incombant, ECLAIRION a identifié les principaux risques sur l’ensemble des prestations de services délivrées, afin de mettre en place les mesures préventives et palliatives permettant de les réduire.

Les niveaux de sûreté sont élaborés en suivant le concept de défense en profondeur. Le concept de défense en profondeur est un principe de sécurisation et de protection d’un site et d’un bâtiment via la mise en place de lignes de protection robustes de nature différentes, successives, concentriques et combinées à des moyens de détection.

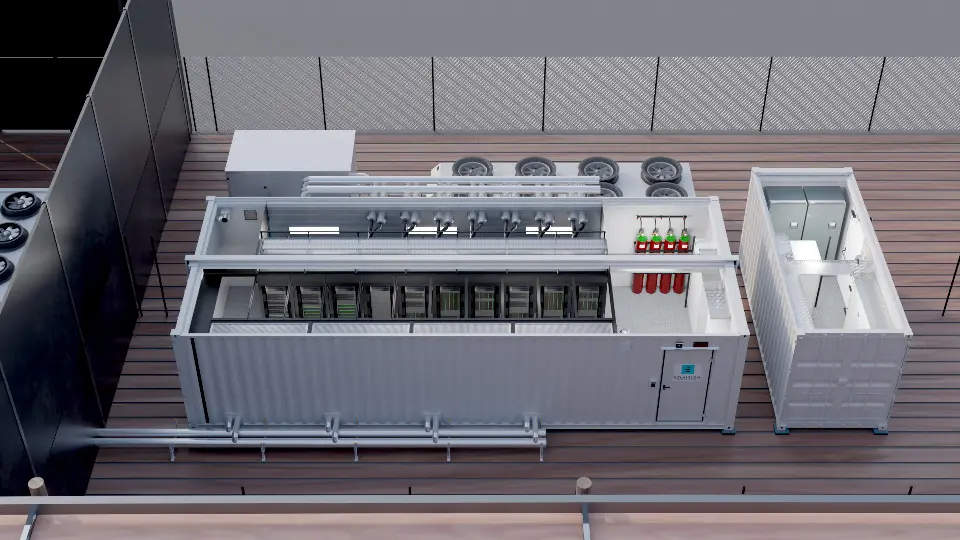

Le concept de défense en profondeur s’applique au Datacenter et se traduit par une organisation spatiale interne spécifique.

Les niveaux de sûreté caractérisent pour une zone/volume/cible/local à protéger les dispositions constructives spécifiques et les moyens physiques et techniques de protection à mettre en œuvre.

L’implantation du/des bâtiments et des dispositifs de protection physique des installations s’articulent autour du concept de défense en profondeur. Ledit concept requiert de prendre en compte les zones spatiales (voir Plan de zonage) qui correspondent à une graduation des niveaux de sûreté (niveau 0 à niveau 4) et de mettre en place autour des bâtiments situés dans l’enceinte sécurisée, 2 lignes de protection et de détection successives en vue de rendre complexe et de retarder la réalisation d’un scénario de menace ;

Toute tentative d’intrusion devra pouvoir être détectée et retardée par des dispositifs intégrés. Ainsi, le Datacenter sera protégé par plusieurs limites et enceintes de protection. La mise en place de 3 lignes de lignes de protection et de détection successives autour des bâtiments constitutifs du projet de façon à les protéger, permettra de dissuader et rendre complexe la réalisation d’un scénario de menace.

- 1ère ligne de protection : En amont du Datacenter, ensemble de dispositifs permettant de dissuader et d’interdire l’accès aux files d’attente et aux zones de concentration de piétons, ou de véhicules. La périphérie (extérieur du Datacenter) sera constituée par des dispositifs permettant l’arrêt de véhicules « bélier ». Cette zone sera vidéo-surveillée. Le dispositif devra être opérationnel et exploitable de jour comme de nuit par le PCS quelques soient les conditions climatiques. Cette première ligne de protection assurera la protection des files d’attente aux abords du Datacenter.

- 2ème ligne de protection : l’enveloppe externe du Datacenter constitue la seconde ligne de protection visant à empêcher l’intrusion sur site (par la ruse ou par la force). La résistance des ouvrants devra être en adéquation avec les modes opératoires identifiés dans l’analyse des risques. Cette ligne de protection devra interdire toute pénétration en force sur le site avec un/des véhicule(s) et limiter les effets d’une utilisation avec des armes et des explosifs. Cette zone sera vidéo-surveillée. Le système de vidéo-surveillance devra être opérationnel et exploitable de jour comme de nuit par le PCS quelques soient les conditions climatiques.

- 3ème ligne de protection : La délimitation de chaque zone de sûreté à l’intérieur du Datacenter constituera la dernière barrière physique contre les scénarios de menaces identifiés. L’accès aux zones sensibles devra être à vidéo-surveillée et l’ensemble des ouvrants seront équipés de détection intrusion.

La zone située entre les deux premières lignes de protection sera exclusivement réservée personnels dument habilités.

Un plan de zonage est en vigueur séparant les espaces et leur appliquant des critères et des besoins de sécurité en fonction :

- De leur niveau de criticité.

- Du niveau de risques évalués.

- Des services fonctionnels rendus (biens essentiels et biens supports).

- De leur niveau de résilience et conséquences sur la continuité de services.

- De leur périmètre d’administration : Eclairion, Client, Sous-traitant, Autres

Chaque classification dans un type de zone entraine les mesures suivantes :

Contrôle d’accès

- Conditions d’accès.

- Unicité de passage et anti-passback

- Niveau d’autorisationoNiveau d’habilitation

- Demande d’accès préalable

- Héritages des droits de la zone sous-jacente (ex : la Zone Technique Contrôlée hérite des droits de la Zone Technique)

Niveau de surveillance

- Vidéosurveillance – Type – Mode Détection – Enregistrements

- Rondes ou Agent Posté

- Poste Inspection Filtrage

- Condition d’éclairage

- Traçabilité des entrées/sorties

Restrictions

- Matériels interdits

- Substances interdites

- Véhicules Interdits – Circulation et Parking.

- Permis de feu

- Mesures liées à l’environnement